Mais si ce procédé est infaillible, quelle est l’utilité d’avoir un mot de passe ? 🤨

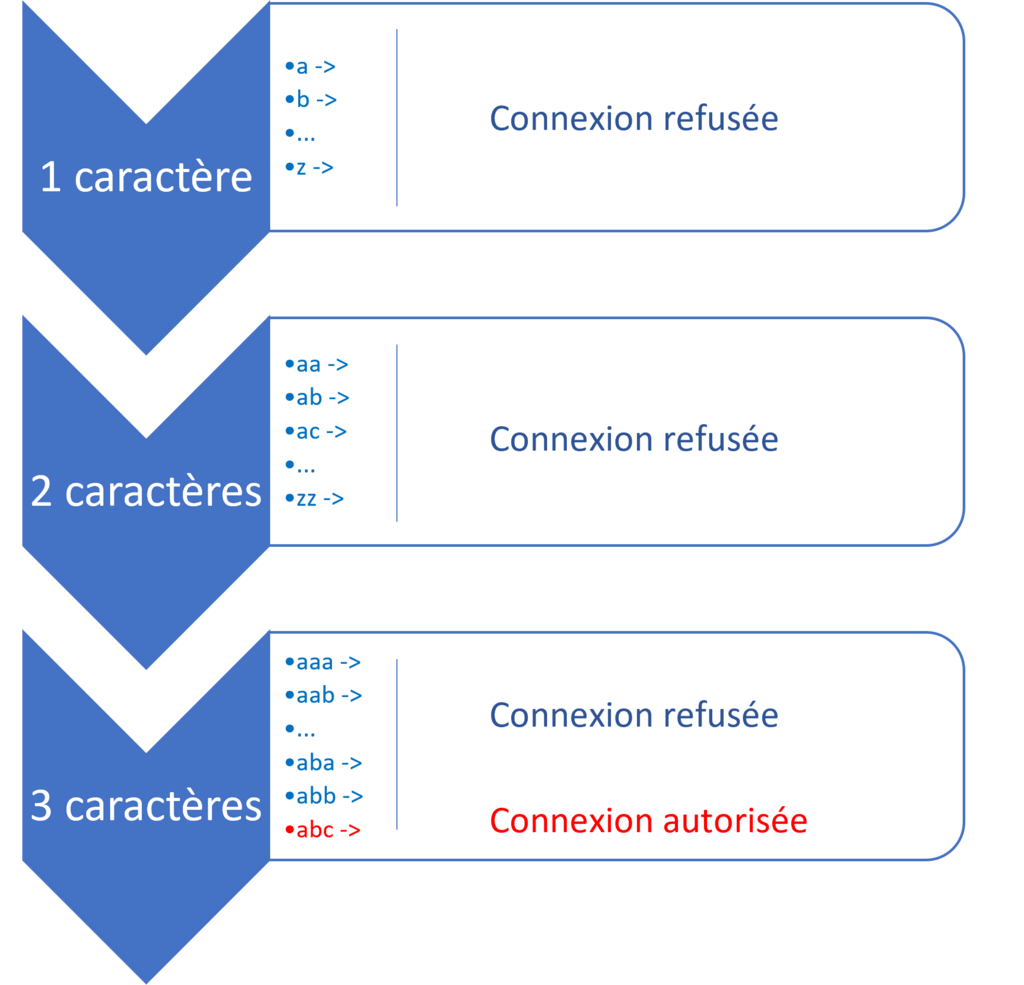

Le secret réside dans le nombre de mots de passe à tester. Plus celui-ci est grand, plus le temps que le pirate va prendre pour trouver ton mot de passe va augmenter. C’est pourquoi un attaquant va souvent laisser de côté les caractères exotiques (ÿ, ù, µ, etc.) lors de son offensive. En effet, utiliser seulement les lettres les plus courantes dans un mot de passe permet de diminuer drastiquement le nombre de mots de passe à tester tout en restant efficace.

Le nombre de mots de passe possibles de longueur L pour un alphabet de taille N est illustré par la formule suivante : Nombre de mots de passe = NL.

Par exemple, le nombre de mots de passe de deux caractères en prenant en compte seulement les lettres minuscules de l’alphabet latin ({a, b, c, …, x, y, z} = 26 caractères) est de 262 = 676.

Si on veut aussi considérer les mots de passe de 3 caractères, il faut rajouter à ce chiffre le nombre de mots de passe correspondant :

Nombre de mots de passe de 2 ou 3 caractères = 676 + 263 = 676 + 17576 = 18252.

Et cela continue en ajoutant la valeur pour 4 caractères (264 = 456 976), 5 caractères (265 = 11 881 376) etc.

On voit qu’on arrive très vite à des chiffres énormes – dépassant les 8 milliards si l’on décide de considérer les mots de passe jusqu’à 7 caractères de long en utilisant seulement les 26 lettres minuscules de notre alphabet. Imaginons que l’on utilise aussi les lettres majuscules, ainsi que tous les chiffres, on obtient plus de 3 billions (!) de mots de passe à tester.

Pour pallier ce phénomène, l’attaquant peut décider d’utiliser des listes de mots afin d’accélérer le processus. Par exemple, il peut tester tous les mots du dictionnaire français (à peu près 100 000) ou tous les mots de passe d’une certaine forme, par exemple une majuscule suivie de minuscules puis de chiffres. Ces procédés peuvent significativement accélérer le temps de décryptage selon le mot de passe.

C’est pourquoi il est important de choisir un mot de passe non seulement compliqué, mais aussi imprévisible. Ainsi, un attaquant ne pourra pas utiliser de technique accélératrice et devra tester toutes les combinaisons.

De nos jours, les sites internet sont conçus de manière suffisamment intelligente pour bloquer les tentatives de connexion répétées et peuvent imposer un temps d’attente avant de tenter un nouveau mot de passe. Cela rend pratiquement impossible l’attaque par force brute sur les sites en question, puisque cela peut limiter les tentatives à seulement quelques dizaines par heure.